Gilt für: ThreatSync+ NDR

Alle Smart Alerts bieten detaillierte Informationen über die Bedrohung und beinhalten eine Zusammenfassung des Smart Alerts und Diagramme und Metriken, die vom Hauptakteur ausgeführte spezifische Aktivitäten zeigen. Überprüfen Sie offene Smart Alerts, um zu ermitteln, ob der Smart Alert auf eine echte Bedrohung für Ihr Netzwerk hinweist.

Die Seiten Smart Alerts und Smart Alert-Details sind mit einer ThreatSync+ NDR-Lizenz verfügbar. Weitere Informationen finden Sie unter Über ThreatSync+ NDR-Lizenzen.

So überprüfen Sie Smart Alert-Details:

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

- Wählen Sie Überwachen > ThreatSync+ > Smart Alerts.

Die Seite Smart Alerts wird geöffnet und zeigt eine Liste der offenen Smart Alerts. - Klicken Sie auf den Smart Alert, den Sie überprüfen möchten.

Die Seite Smart Alert wird geöffnet und die Registerkarte Zusammenfassung ist standardmäßig ausgewählt.

Weitere Informationen über die Seite Smart Alert-Details finden Sie in folgenden Abschnitten:

- Smart Alert-Aktivitäten anzeigen

- Registerkarte Zusammenfassung

- Hauptakteur

- Worauf zu achten ist

- Verhaltensindikatoren

- Schlüsselindikatoren

- Smart Alert-Wiederholung

- Verhaltensdiagramme und -karten

- Verhaltensdetails

- Smart Alerts beheben

- Smart Alerts schließen

Smart Alert-Aktivitäten anzeigen

Um detaillierte Datenverkehrsinformationen über den Smart Alert anzuzeigen, klicken Sie auf Smart Alert-Aktivitäten anzeigen. Weitere Informationen über die Datenverkehrsuntersuchung finden Sie unter ThreatSync+ Datenverkehr untersuchen.

Registerkarte Zusammenfassung

Die Registerkarte Zusammenfassung auf der Seite Smart Alert-Details bietet eine Momentaufnahme der Bedrohungsaktivität. Die Registerkarte Zusammenfassung beinhaltet Widgets mit Zusammenfassungsinformationen über den Hauptakteur und die zugehörigen Aktivitäten, die der Hauptakteur in Ihrem Netzwerk ausgeführt hat.

Hauptakteur

Ein Hauptakteur ist das Gerät, das mit bösartiger Aktivität in Verbindung steht. Beim Hauptakteur kann es sich um das Gerät handeln, das für die Bedrohung verantwortlich ist, oder er könnte das kompromittierte Gerät sein, das ein Angreifer nutzt, um das bösartige Verhalten auszuüben. Das Widget Hauptakteur der Registerkarte Zusammenfassung kann die IP-Adresse, Schlüsselindikatoren und einen Link zu zugehörigen Regel-Warnmeldungen beinhalten. Um mehr über den Hauptakteur zu erfahren, klicken Sie auf den Namen, die E-Mail-Adresse oder die IP-Adresse im Widget Hauptakteur.

Weitere Informationen zu Regel-Warnmeldungen finden Sie unter Über Regel-Warnmeldungen.

Worauf zu achten ist

Der Abschnitt Worauf zu achten ist zeigt wichtige Informationen über den Typ des Smart Alerts und Empfehlungen dazu, wie Sie die Bedrohung überprüfen und diagnostizieren. Jeder Smart Alert zeigt den Abschnitt Worauf zu achten ist auf der Registerkarte Zusammenfassung sowie auf allen Registerkarten Verhaltenstyp, die spezifische Smart Alert-Aktivitäten beschreiben. Wir empfehlen Ihnen, die Smart Alerts beginnend bei diesem Abschnitt zu prüfen, um mehr über den Typ der Bedrohung zu erfahren und die Vorschläge für die Problembehebung zu überprüfen.

Das folgende Beispiel betrifft einen Erkundungs- oder Ausspähungs-Smart Alert:

Verhaltensindikatoren

Verhaltensindikatoren repräsentieren den Typ der Aktivität, die mit der von einem Smart Alert generierten Bedrohung verbunden ist. Verhaltensindikatoren sind auf der Registerkarte Zusammenfassung sowie auf allen Registerkarten Verhaltenstyp für den Smart Alert einbezogen. Alle Verhaltenstypen zeigen Informationen über den Hauptakteur und das Vertrauensniveau für die Bedrohung.

Registerkarten Verhaltenstyp variieren je nach Smart Alert-Typ und können umfassen:

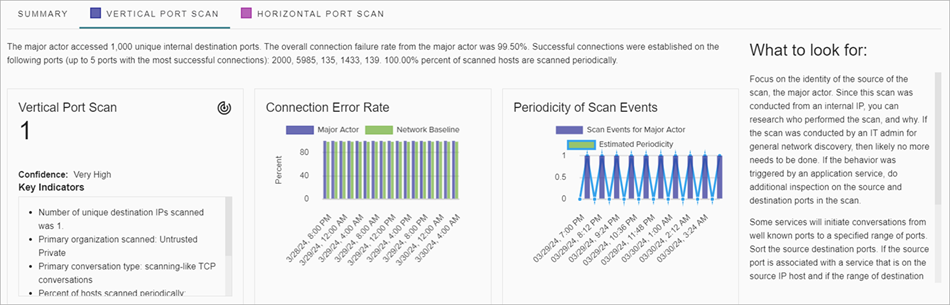

- Horizontaler Port-Scan von intern nach extern — Zeigt Details über IP-Adressen, die der Hauptakteur gescannt hat, und beinhaltet die Zahl der gescannten IP-Adressen, die Organisation und Details dazu, welcher Port an der Scan-Aktivität beteiligt war.

- Verdächtiges DNS-Tunneling — Das Diagramm DNS-Datenverkehrsanomalien zeigt Anomalien, die erfasst wurden, als der Hauptakteur DNS-Anfragen gesendet hat.

- Horizontaler Port-Scan — Zeigt Details über die gescannten Subnetze und Organisationen und beinhaltet Metriken über die Verbindungsfehlerrate und ICMP-Anfragen.

- Vertikaler Port-Scan — Zeigt Details über die Ports, die mit einer einzigen Ziel-IP-Adresse verbunden sind, und beinhaltet Metriken über die Verbindungsfehlerrate und Scan-Ereignisse.

- Hochvolumige Datenübertragung von Intern zu Extern — Zeigt Details über verdächtigen Netzwerk-Datenverkehr, der Ihr Netzwerk verlässt, und beinhaltet die primäre Zielorganisation nach Datenverkehrsvolumen, Gesamtvolumen Datenverkehr, betroffene Ports und die Gesamtzahl der Ströme mit hohen Volumen zu externen Systemen.

Schlüsselindikatoren

Schlüsselindikatoren bieten Ihnen mehr Details über die erkannten Verhaltensweisen und werden auf jedem Widget der Registerkarte Zusammenfassung sowie auf allen Registerkarten des Verhaltenstyps angezeigt. Zu den Details können die betroffene Organisation, Domäne, Netzwerk-Datenverkehr und Bedrohungsdetails gehören.

Smart Alert-Wiederholung

Bei einem Alert, der sich häufig wiederholt, kann es sich einfach um eine Aktivität von einer genehmigten Anwendung in Ihren Netzwerk handelt, die auf eine Art und Weise erkundet oder kommuniziert, die verdächtig wirkt. Viele Anwendungs-Clients führen Server-Scans durch, die bösartigen Port-Scans ähneln. Manche Anwendungen führen automatisierte, regelmäßige Kommunikation mit Cloud-Diensten (z. B. GitHub) durch, die wie eine Command-and-Control-Tunneling-Aktivität aussehen könnte.

Verhaltensdiagramme und -karten

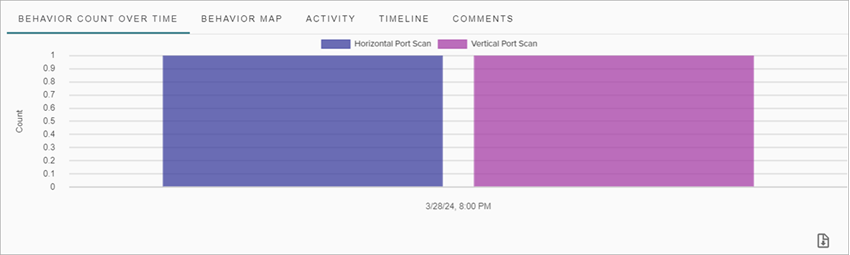

Zu den Smart Alert-Details gehören verschiedene Diagramme und Karten, die Details über das Verhalten nach Zeit, historischer Aktivität und Zeitstrahl bieten.

- Verhaltensanzahl im Zeitverlauf — Zeigt die mit dem Smart Alert verknüpften Verhaltenstypen, die Häufigkeit des Scans und die Dauer des Scans.

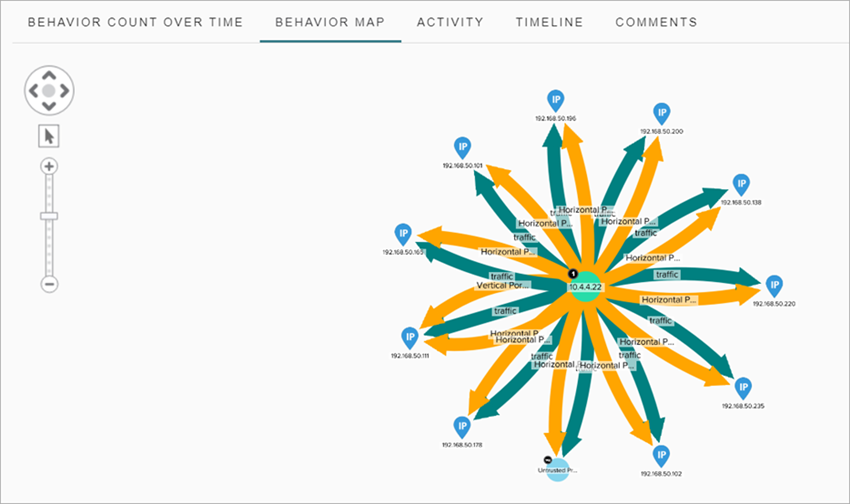

- Verhaltenskarte — Zeigt Details über die Verbindungen zwischen dem Hauptakteur und den verschiedenen Verhaltenstypen. Sie können auf die einzelnen Verhaltenstypen und IP-Adressen zeigen, um Details über den Gerätetyp, die Organisation oder den Standort des Verhaltens zu sehen.

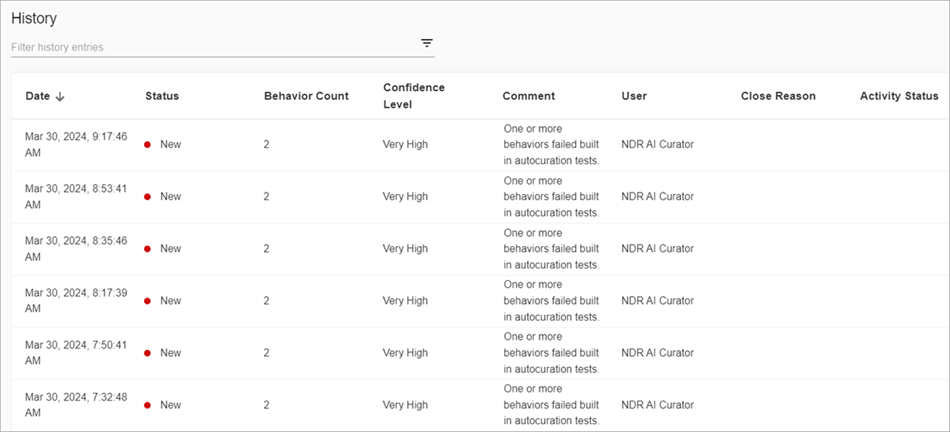

- Aktivität — Zeigt den Verlauf des Verhaltens und beinhaltet Verhaltensanzahl, Vertrauen, Status und Benutzerinformationen.

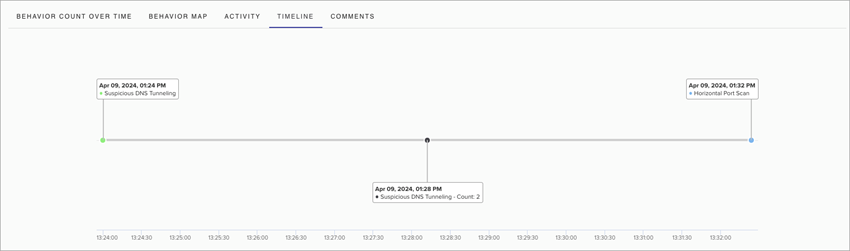

- Zeitstrahl — Zeigt die Reihenfolge, in der die Verhaltensweisen aufgetreten sind.

-

Kommentare — Zeigt die von Operatoren zum Smart Alert hinzugefügten Kommentare. Wenn Sie Smart Alerts überprüfen, können Sie Anmerkungen hinzufügen, um die Smart Alert-Aktivität zu dokumentieren und mit anderen Operatoren zu kommunizieren. Klicken Sie auf Kommentar, um einem Smart Alert einen Kommentar hinzuzufügen.

Verhaltensdetails

Jeder Smart Alert beinhaltet eine Liste mit Verhaltensdetails. Um detailliertere Informationen über ein spezifisches Verhalten im Seitenfenster anzuzeigen, klicken Sie auf ![]() neben dem ausgewählten Verhalten.

neben dem ausgewählten Verhalten.

Das Seitenfenster zeigt Verhaltenskarten und -diagramme, die das Verhalten für einen spezifischen Zeitraum genauer darstellen. Die Verhaltensdetails variieren je nach Verhaltenstyp.

Details für den Verhaltenstyp Verdächtiges DNS-Tunneling umfassen unter anderem:

- Hauptakteure

- Wichtige Geräte getunnelt

- Hauptverdächtiger Tunneltyp

- Zielorganisation

- Gesamt-Bytes über Tunnel

- Zielhost

Um mit Verhaltenskarten zu interagieren und weitere Details anzuzeigen, zeigen oder klicken Sie auf unterschiedliche Bereiche der Karte.

Smart Alerts beheben

Wenn Sie von ThreatSync+ NDR erkannte Smart Alerts überprüfen und die Smart Alert-Details betrachten, können Sie entscheiden, welche Aktionen Sie für die Bedrohung ergreifen wollen. Wenn es sich beim Smart Alert um eine echte Bedrohung handelt, empfehlen wir Ihnen, die Empfehlungen im Abschnitt Worauf zu achten ist einzuhalten, um die Bedrohung anzugehen.

Falls die Bedrohung von außerhalb Ihres Netzwerkes stammt, sollten Sie die Verwendung Ihrer Firewall in Betracht ziehen, um sie zu blockieren. Falls die Bedrohung ihren Ursprung in Ihrem Netzwerk hat, dann identifizieren Sie die betroffenen Geräte und entfernen diese physisch aus dem Netzwerk. Es ist äußerst wichtig, dass Sie einem Gerät, das kompromittiert ist, nicht erlauben, andere Geräte zu infizieren oder anzugreifen.

Wenn Sie zu dem Schluss kommen, dass die Aktivität autorisiert oder harmlos ist, dann können Sie den Smart Alert schließen und ThreatSync+ NDR anweisen, Sie bei ähnlicher Aktivität in der Zukunft nicht zu benachrichtigen. Weitere Informationen finden Sie unter Smart Alerts schließen.

Smart Alerts schließen

Es ist wichtig, einen Smart Alert zu schließen, nachdem Sie ihn überprüft und behoben haben. Dies erlaubt es Ihnen, offene Smart Alerts leichter zu überwachen, und ermöglicht es ThreatSync+ NDR nachzuverfolgen, wie schnell Sie den Überprüfungs- und Problembehebungsprozess durchführen. Da ThreatSync+ NDR Ihr Netzwerk ständig besser kennenlernt, geben Sie durch das Schließen von Smart Alerts wertvolles Feedback, das es der KI von ThreatSync+ NDR erlaubt, Ihr Netzwerk besser zu verstehen und zukünftige Smart Alerts zu interpretieren.

Wir empfehlen Ihnen, den Executive-Summary-Bericht einzurichten und zu konfigurieren, um Metriken dazu anzuzeigen, wie viele Smart Alerts für einen spezifischen Zeitraum offen sind und wie schnell Operatoren diese angehen. Weitere Informationen finden Sie unter ThreatSync+ NDR Executive-Summary-Bericht.

Wählen Sie beim Schließen eines Smart Alerts aus den folgenden Gründen aus:

- Abnormal und nicht autorisiert — ThreatSync+ NDR hat eine abnormale Aktivität richtig identifiziert und diese Aktivität ist in Ihrem Netzwerk nicht autorisiert. Sie erkennen die Aktivität nicht als Teil Ihrer autorisierten Geschäftstätigkeit.

- Abnormal, aber autorisiert — ThreatSync+ NDR hat eine abnormale Aktivität richtig identifiziert, aber Sie kennen die Quelle der Aktivität und wissen, dass sie im Netzwerk autorisiert ist. Dies kann Aktivitäten wie autorisierte Penetrationstests oder Port-Scans beinhalten.

- Normale Aktivität — Diese Aktivität ist im Netzwerk zu erwarten. Wenn Sie diese Smart Alerts schließen, können Sie ThreatSync+ NDR anweisen, zukünftige Warnmeldungen zu unterdrücken. Dies könnte beispielsweise eine normale Anwendungsaktivität sein, wie Netzwerkgerätescans oder automatisierte Aktivitäten von autorisierten Bots, die wie ein Tunnel wirken können.

- Andere — Sie wissen nicht, worum es sich bei dem Smart Alert handelt. Es könnte sich um eine Bedrohung handeln, aber Sie können die Ursache nicht ermitteln. Wenn Sie diese Smart Alerts schließen, können Sie weitere Details bereitstellen, damit ThreatSync+ NDR besser versteht, ob es sich hierbei um eine Bedrohung handelt oder nicht.

Wiederholte Smart Alerts für autorisierte Aktivitäten verhindern

Wenn Sie einen Smart Alert schließen, stellt ThreatSync+ NDR eventuell weitere Fragen, um aus Ihren Aktionen zu lernen. Ihre Antworten können helfen, die Anzahl der erhaltenen Warnmeldungen, die nicht mit einer Bedrohung in Verbindung stehen, zu verringern.

Um die Anzahl der falsch-positiven Smart Alerts zu verringern, aktivieren Sie das Kontrollkästchen Ähnliche Smart Alerts ignorieren, wenn Sie einen Smart Alert schließen. Dies erstellt eine Richtlinie, die auf der Seite Smart Alert-Kontrollen angezeigt wird. Weitere Informationen finden Sie unter ThreatSync+ NDR Smart Alert-Kontrollen konfigurieren.

Um Ähnlichkeiten besser zu steuern, die zur Auswahl von zu ignorierenden Smart Alerts verwendet werden, wählen Sie Mehr erweiterte Optionen anzeigen und geben Sie spezifische Eigenschaften an.

Wenn Sie das Kontrollkästchen Ähnliche Smart Alerts ignorieren aktivieren, führt ThreatSync+ NDR Folgendes durch:

- Schließt alle offenen Smart Alerts mit denselben Eigenschaften.

- Schließt zukünftige Smart Alerts mit denselben Eigenschaften, die erkannt wurden, bevor Sie benachrichtigt wurden.

- Schließt zukünftige Smart Alerts mit den von Ihnen im Abschnitt Erweiterte Optionen angegebenen Eigenschaften.